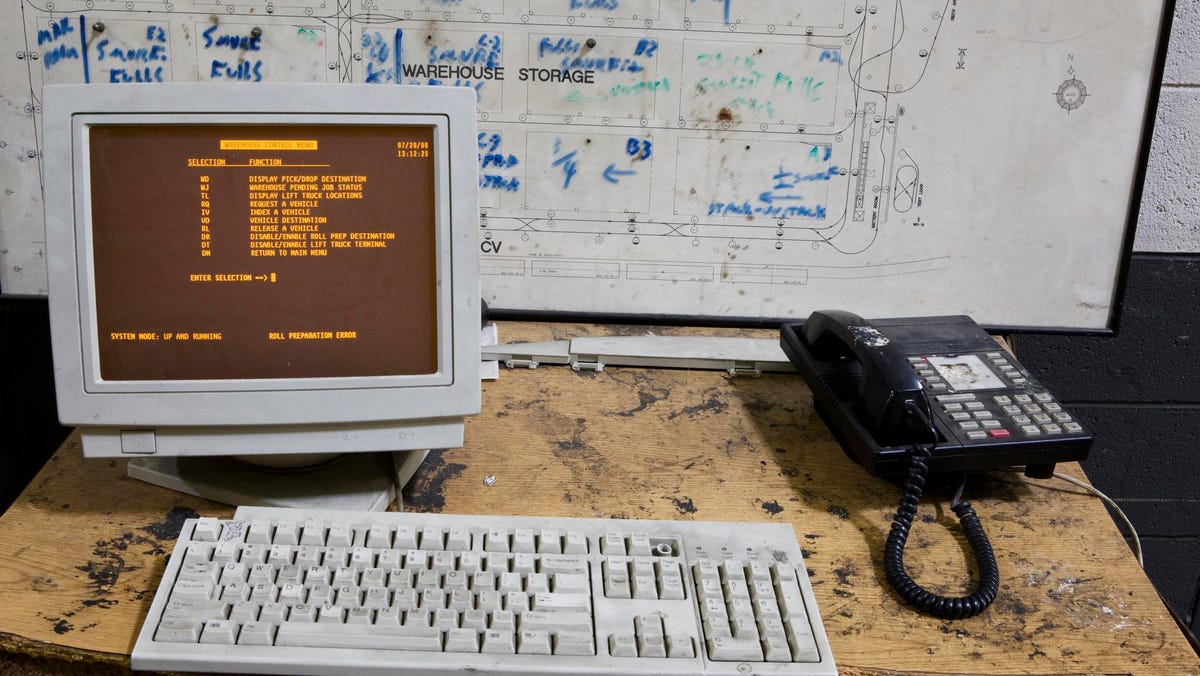

Устаревшее программное и аппаратное обеспечение является киберответственностью

Кажется, что в сегодняшних заголовках бесконечная серия кибератак на критически важную инфраструктуру. Простой факт заключается в том, что атаки происходят постоянно. В важном недавнем примере то, что началось как заражение на уровне неприятности, осталось нерешенным и превратилось в серьезную потерю данных. Это подчеркивает постоянную неготовность организаций к созданию планов реагирования и явный показатель того, что оконечные устройства и пользователи часто становятся первой точкой атаки и компрометации.

Пример европейских энергетических киберугроз

Несмотря на всю регулирующую структуру в Европе, предметом недавних дискуссий был базирующийся в Люксембурге поставщик энергии Encevo и его европейский дочерний оператор электроэнергии Enovos. В обзоре ситуации постфактум компания сообщила, что их порталы для контактов с клиентами были взломаны в середине лета. Заражение вредоносным ПО привело к эскалации доступа к информации о клиентах, что никого из нас не должно смущать, что мы попали в руки злоумышленников. Были предъявлены требования выкупа. Платежи в этом случае не производились, потому что Enovos работал над восстановлением систем с помощью плана аварийного восстановления и нейтрализацией дальнейших заражений. Угроза ALPHV, также известная как BlackCat, по-видимому, является той же самой угрозой, которая атаковала Colonial Pipeline в США с помощью программы-вымогателя еще в 2021 году.

Эти угрозы программ-вымогателей созданы с целью: использовать глобальные цели в энергетической отрасли. Мало того, что в дикой природе существуют неизвестные инфекции, новые программы-вымогатели появляются на сцене быстрее, чем многие ИТ-команды могут справиться.

Управляйте собой как угрозой

Ведущие организации по обеспечению безопасности защищают от рисков, исходящих от конечных точек, управляя безопасностью с помощью устройств, удостоверений и на уровне приложений. Будь то рабочая станция, ноутбук, мобильное устройство или приложение, протоколы безопасности обеспечивают доступ через защищенные элементы управления, такие как многофакторная аутентификация, подтвержденная защита устройств и защита приложений.

Помимо этих средств защиты, мы можем многое сделать, чтобы защитить себя, когда используем свои собственные устройства. Безопасность и конфиденциальность могут быть сложными в управлении, но есть несколько рекомендаций, которым вы должны следовать.

1. Проявите должную осмотрительность при изучении того, какие настройки обеспечат безопасность вашего устройства.

2. Регулярно проверяйте приложения и настройки (не реже одного раза в полгода)

3. Проверьте, какие приложения имеют доступ к данным из других служб, включая социальные сети, онлайн-аккаунты или учетные записи электронной почты.

По умолчанию могут быть опасны

Давайте пройдемся по разумному, связанному сценарию. Вы получаете новый телефон, и у вас нет времени, чтобы прочитать все условия, юридические условия, условия данных и весь другой мелкий шрифт, который идет с ним, когда вы его настраиваете. Итак, вы нажимаете «Да» и «Принять» для всего, что появляется на вашем экране. Звучит разумно, каждая из этих вещей должна помогать качеству и опыту. Мы все сделали это. Почти никто не читает все условия, но здесь есть ужасное предположение, и это одна из самых больших проблем, когда речь идет о смартфонах, веб-сайтах и приложениях.

Программы — Вы должны быть осторожны с тем, откуда вы их берете. Было обнаружено, что многие популярные, даже хорошо зарекомендовавшие себя приложения имеют доступ к слишком большому количеству информации, а в некоторых случаях и к краже личных данных. Банковская информация, личные электронные письма и другая конфиденциальная информация находятся на вашем телефоне, поэтому имеет смысл проверить источники, которым можно доверять. Даже тогда крупные известные компании, такие как TikTok, столкнулись с тщательной проверкой уровней доступа к данным, которыми пользуется их приложение, и местонахождения того, где эти идентифицируемые данные оказываются. Просто потому, что приложение запрашивает права на вашу камеру, местоположение, сетевую информацию или что-то еще, не означает, что вы должны автоматически предоставлять их.

Разрешения — В зависимости от платформы вашего телефона вы можете проверить, какие приложения обращаются к конфиденциальным компонентам вашего телефона. В дополнение к выборочному доверенному статусу источника приложения вы можете просматривать приложения с учетом того, для чего они предназначены в первую очередь. Вы захотите выбрать доступ к конфиденциальным компонентам, включая:

· Камера

· Микрофон

· Место нахождения

· Синхронизация контактов

· Многофакторная аутентификация

Честно просмотрите эти элементы, потому что иногда вы можете установить приложение, которое обращается к большему количеству ресурсов, чем ему необходимо для работы, как вы собираетесь его использовать. Это фитнес-приложение, которое казалось отличной идеей, может быть агрессивным к вашим личным данным. Нужно ли ему постоянно знать ваше местоположение? Возможно нет. И вы все равно можете не использовать это приложение все время или вообще никогда. Никогда не помешает проверить разрешения, которые вы предоставляете приложению, чтобы убедиться, что вы не делитесь ими слишком часто.

Многофакторная аутентификация

К настоящему времени вы должны знать, что это такое, даже если вы не узнаете его по имени. Многофакторная аутентификация (MFA) — это аутентификация на основе телефона, которую используют многие современные системы безопасности для защиты доступа к платформам, веб-страницам и многому другому. Со всеми постоянными угрозами, с которыми мы сталкиваемся, простых имен пользователей и паролей уже недостаточно для защиты даже самых простых приложений.

Примите MFA, и если есть выбор, лучше всего выбрать не SMS/текстовые методы для проверки, если это возможно. Приложения MFA для вашего телефона включают функции аутентификации на устройстве, биометрические данные и методы восстановления в случае чрезвычайной ситуации. В то время как простые текстовые сообщения могут быть скомпрометированы, но лучше, чем ничего, если это неизбежно.

Суть в том, что наши личные устройства стали продолжением нас самих, и, как и любую другую технологию, их можно оптимизировать для улучшения нашей жизни. Мы живем в нестабильном мире, когда дело доходит до меняющихся угроз, с которыми сталкивается кибербезопасность. И если вы достаточно осведомлены, чтобы принять эти необходимые меры предосторожности перед установкой любого приложения на свой телефон или планшет, это может иметь решающее значение, когда речь идет о защите от невидимых угроз, даже если вы думаете, что ваши приложения кажутся безопасными.

EUROPEAN UNION

EUROPEAN UNION